编辑:辰奕 2021-11-15 07:27:18 来源于:互联网

现在,针对 Windows 用户配置文件服务中的零日本地权限提升漏洞提供了一个免费的非官方补丁,该漏洞可让攻击者在特定条件下获得 SYSTEM 权限。

该漏洞被追踪为 CVE-2021-34484,微软在 8 月补丁星期二期间未完全修补。该公司仅解决了报告该问题的安全研究员 Abdelhamid Naceri 提供的概念验证 (PoC) 的影响。

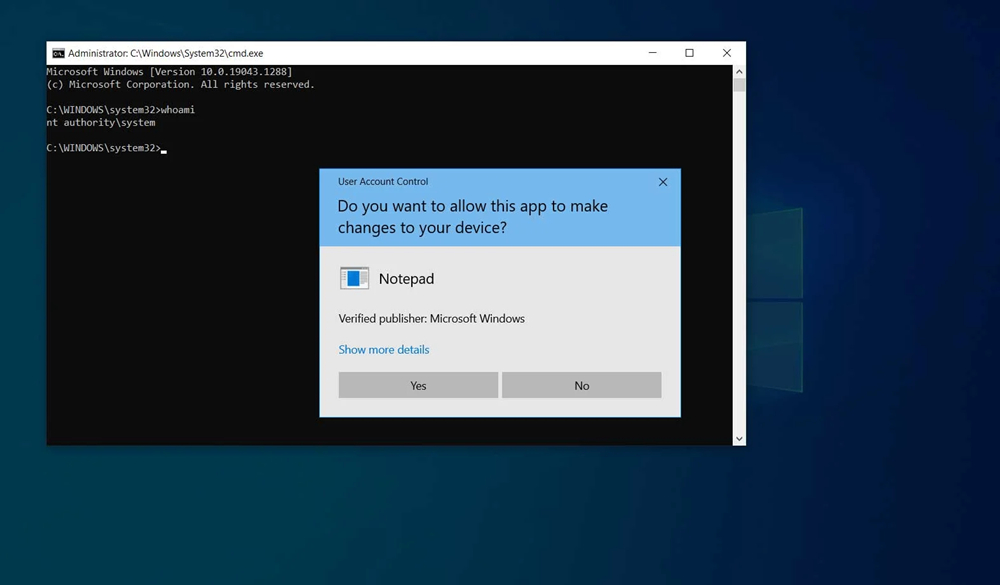

Naceri 后来发现,如果满足某些条件,威胁行为者仍然可以绕过 Microsoft 补丁来提升权限以获得系统权限,在显示用户帐户控制 (UAC) 提示时获得提升的命令提示符。

CERT/CC 漏洞分析师 Will Dormann 测试了CVE-2021-34484 绕过 PoC 漏洞 ,发现虽然它有效,但并不总是创建提升的命令提示符。但是,在 BleepingComputer 的测试中,它立即启动了一个提升的命令提示符,如下所示。

幸运的是,该漏洞利用需要攻击者知道并使用其他用户的凭据登录才能利用该漏洞,这意味着它可能不会像其他 LPE 漏洞(包括PrintNightmare)那样被广泛滥用 。

坏消息是它会影响所有 Windows 版本,包括 Windows 10、Windows 11 和 Windows Server 2022,即使已完全修补。

此外,研究人员告诉 BleepingComputer 威胁参与者只需要另一个域帐户来部署攻击中的漏洞,因此这绝对是管理员应该关注的问题。

在BleepingComputer 报告 CVE-2021-34484 绕过之后,微软告诉我们他们已经意识到这个问题,并且“将采取适当的行动来保护客户。”

免费补丁可用,直到 Microsoft 解决该错误

虽然微软仍在开发安全更新以解决这个零日漏洞,但 0patch 微补丁服务 已于 周四发布了一个免费的非官方补丁 (称为微补丁)。

0patch 使用 Naceri 在其针对 Windows 用户配置文件服务 0day LPE 的文章和 PoC 中提供的信息开发了微补丁。

您可以应用此免费补丁来阻止在以下 Windows 版本上使用 CVE-2021-34484 绕过的攻击:

Windows 10 v21H1(32 位和 64 位)更新为 2021 年 10 月或 11 月更新

Windows 10 v20H2(32 位和 64 位) 已更新为 2021 年 10 月或 11 月更新

使用 2021 年 10 月或 11 月更新更新的Windows 10 v2004(32 位和 64 位)

使用 2021 年 10 月或 11 月更新更新的Windows 10 v1909(32 位和 64 位)

Windows Server 2019 64 位 更新为 2021 年 10 月或 11 月更新

“虽然这个漏洞已经有了它的 CVE ID (CVE-2021-33742),但我们认为它没有官方供应商修复,因此是 0day,”0patch 联合创始人 Mitja Kolsek 解释说。“在微软发布官方修复程序之前,此漏洞的微补丁将是免费的。”

要在您的系统上安装这个非官方补丁,您首先需要 注册一个 0patch 帐户 ,然后安装 0patch 代理。

启动代理后,微补丁会自动应用(如果没有自定义补丁企业策略阻止它),无需重新启动设备。

虽然这个问题理论上也会影响较旧的 Windows 版本,但 Kolsek 表示,“易受攻击的代码在那里是不同的,这使得赢得竞争条件的窗口非常狭窄并且可能无法利用。”

发表评论

共0条

评论就这些咯,让大家也知道你的独特见解

立即评论以上留言仅代表用户个人观点,不代表系统之家立场